Amenazas en la red

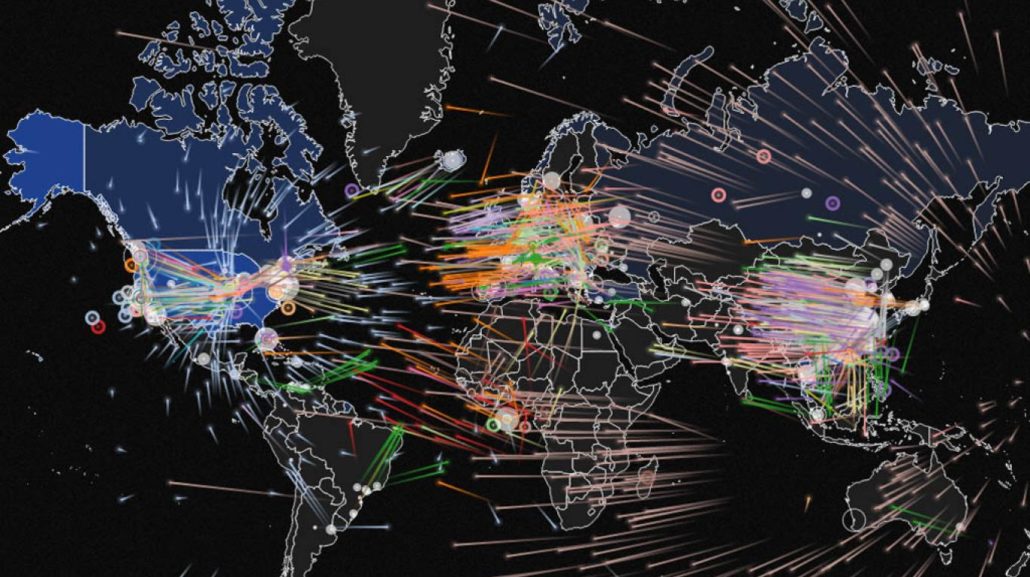

Son multitud de ataques los que se reciben a diario en los servidores y equipos de todo el mundo. En la siguiente imagen podemos ver un ejemplo real de los ataques en red de los principales servidores del mundo. En muchos firewalls corporativos se pueden observar los ataques que se están recibiendo aportando información de dónde procede el ataque, de qué puerto, etc. Pero…. ¿Qué buscan los ataques informáticos?, ¿Qué es un virus?, ¿Qué es un malware?

Los ataques informáticos buscan fines económicos y fama (piratas informáticos) o por el contrario, los hackers de sombrero blanco buscan las fallas de seguridad que tiene una red corporativa para posteriormente intentar mitigar las vulnerabilidades encontradas.

Los virus informáticos son sencillamente programas maliciosos (malware) que infectan a otros archivos del sistema con intención de modificarlo o dañarlo y para ello el usuario debe ejecutar el archivo que contiene el virus. Dicha infección consiste en incrustar su código malicioso en el interior del archivo “víctima” (normalmente un ejecutable) de forma que a partir de ese momento dicho ejecutable pasa a ser portador del virus y, por tanto, una nueva fuente de infección. Buscan las vulnerabilidades de un software y alteran el funcionamiento sin permisos. Principalmente son con fines maliciosos y se suelen ocultar para evitar su eliminación.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, no se replican a sí mismos porque no tienen esa facultad como los del tipo gusano informático, son muy nocivos y algunos contienen además una carga dañina con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas o bloquear las redes informáticas generando tráfico inútil.

Por el contrario, el malware se refiere a cualquier software malicioso, incluido virus informático, que tiene como objetivo infiltrarse en un equipo o sistema informático sin el consentimiento del usuario. Es un software escrito específicamente para dañar e infectar el sistema host. Se introducen en el kernel, o núcleo de la víctima, modificando el código y destruyendo componentes fundamentales de la víctima.

¿Qué ocurre si estamos infectados?

Es importante saber si estamos infectados o no por algún tipo de virus o malware y, en caso de estarlo, si el virus no ha causado estragos podemos realizar unas medidas para resolverlo en la mayor medida o eliminar la amenaza.

Pasos a seguir en caso de estar infectados por un virus

- Paso 1 -> Identificar la amenaza

- Paso 2 -> Identificar los equipos infectados

- Paso 3 -> Poner en cuarentena los equipos infectados

- Paso 4 -> Limpiar datos infectados del equipo

- Paso 5 -> Tomar medidas para prevenir futuras amenazas.

Paso 1: Identificar la amenaza

Existen muchas formas de identificar y detectar malware en nuestros ordenadores y, una de ellas, es la observación directa del comportamiento de nuestro PC, ya que muchos de los síntomas que presenta la infección con malware, también pueden ser provocados por otros errores o procesos que estén ejecutando en nuestro equipo. Primero debemos fijarnos en la velocidad de nuestro equipo, es decir, si está más lento que de costumbre. Si esto ocurre, debemos pasar a observar otros comportamientos anómalos, como por ejemplo la modificación de la página de inicio de nuestro navegador web, la modificación de la barra de herramientas del menú de Windows, archivos o carpetas no conocidas, nombres extraños o carpetas encriptadas, entre otros.

Existen multitud de virus que afectan a los equipos. Los virus, mediante su código, son capaces de buscar las vulnerabilidades de las aplicaciones o sistemas operativos, sobre todo de los que no están actualizados a la última versión, explotando esa vulnerabilidad y causando estragos al equipo.

Una vez identificado el tipo de amenaza, Troyano, gusanos, Time bomb, Keylogger, Backdoor,… se procederá al paso 2.

Paso 2: Identificar los equipos infectados

Una vez identificada la amenaza, es necesario determinar si otros equipos están infectados.

Cuando se trata de una empresa, un administrador de sistemas puede tener multitud de equipos en su red corporativa, por lo que hace más difícil y complicada esta tarea. Como medida de acción, es recomendable avisar a todos los usuarios que si se ve algún comportamiento anómalo, ya sea de recursos o ficheros, sea notificado al administrador de sistemas para poder poner en cuarentena los equipos afectados y no se extienda por el resto de la red corporativa.

Paso 3: Poner en cuarentena los equipos infectados

Una vez que se identifica una amenaza y se entiende cómo se propaga, se debe evitar la expansión de la amenaza en la red.

Es muy importante eliminar el equipo en peligro de la red o agregarlo a una “red de cuarentena”. De lo contrario, la amenaza se propaga a medida que infecta a otros equipos de la red. Por lo tanto, una vez que hemos localizado todos los equipos infectados, es hora de aislarlos, es decir, desconectar el equipo de la red para evitar que se propague por el resto de usuarios conectados, localizar dentro del equipo qué carpetas, ficheros o programas son los afectados y comprimirlos, para que posteriormente se pueda realizar un análisis de los ficheros corruptos y eliminar los actuales no comprimidos para que no se propague por el resto del sistema operativo.

Paso 4: Limpiar datos infectados del equipo

Para mitigar estos archivos aislados, se eliminarán de forma efectiva; la mejor manera es mediante la utilización de antivirus ya que permite la automatización en caso de que sea un virus reproducido por la red ahorrando un tiempo valioso.

Es necesario saber que, si los atacantes no son erradicados de la red, estos pueden retomar sus actividades fraudulentas sobre los equipos mediante un vector de ataque, por eso mismo, es imprescindible aislar la falla y eliminarla de forma correcta.

Si los equipos que han sido limpiados continúan con riesgo de volver a ser infectados, será necesario proceder al siguiente paso evitar de nuevo la infección.

Paso 5: Tomar medidas para prevenir futuras amenazas

Llega el momento de relajación y donde casi todo el mundo falla. Tomar medidas es el punto más importante ya que esto es lo que puede evitar que entren futuras amenazas y tengamos que realizar todos los pasos de nuevo para eliminar las amenazas recibidas. Para ello siempre es recomendable tener todos los dispositivos actualizados a la última versión al igual que los programas. Esto evitará en gran medida que se realicen ataques externos.

Por otra parte, para evitar ataques internos es muy importante delimitar las zonas de trabajo de la red corporativa. Un buen administrador de sistemas tendrá la red separada por entornos, es decir, por zonas corporativas (Recursos Humanos, CPD, Dirección, Contabilidad…).

Esto se puede realizar de forma física o lógica. Desde Hard2bit implementamos todo tipo de acciones para evitar y solventar las amenazas. Se puede aplicar ACL, VLAN, DMZ, Active Directory, protocolos y parches de seguridad, etcétera. Para la seguridad física recomendamos que se bloqueen los dispositivos de USB en los equipos para evitar que puedan introducir archivos maliciosos.

Conclusión

Cumpliendo estos 5 pasos principales podemos asegurar la red y equipos lo máximo posible. No garantiza que reduzcamos al 100% el número de amenazas recibidas, ya que eso es prácticamente imposible, pero sí que podremos rebajarlas al máximo.