Vectores de ataque utilizados por ciberdelincuentes

Los virus nos están acompañando desde que los ordenadores empezaron a estar encima, o debajo, de las mesas de trabajo hace ya algunas décadas, e incluso antes de que existiera internet. En sus comienzos eran demostraciones ingeniosas de errores de los programas y se propagaban a través de disquetes. Pronto empezaron a explotar con fines maliciosos provocando borrado de datos, intrusión, inutilización de sistemas o caída de servicios.

Los sistemas y las redes informáticas son ahora más complejas y por ello las vías de ataque se han diversificado. Los ataques llegan como adjuntos a correos, se sirven de intermediarios humanos, de dispositivos extraíbles, a través de conexiones inalámbricas, por WhatsApp, en páginas web y también vía nuestros proveedores de servicios tecnológicos.

Los ciberdelincuentes buscan continuamente nuevas formas de hacer llegar su “carga maliciosa” o de ganar acceso a nuestros equipos aprovechando errores humanos, fallos en la configuración o defectos de los sistemas. A estas formas de llegar a nuestros sistemas se las conoce como vectores de ataque. Vamos a ver cuáles son los más frecuentes y qué podemos hacer para impedir a los ciberdelincuentes que los utilicen en su beneficio y, casi siempre, para nuestro perjuicio.

¿Cómo operan los ciberdelincuentes?

Como cabría de esperar, los sistemas y redes (el hardware y el software) no son perfectos. Pueden tener fallos de seguridad o vulnerabilidades que se conocen bien en los círculos que frecuentan los ciberdelincuentes, en foros en la dark web, por ejemplo. También ahí pueden adquirir desarrollos específicos para explotarlas y lanzar sus ataques.

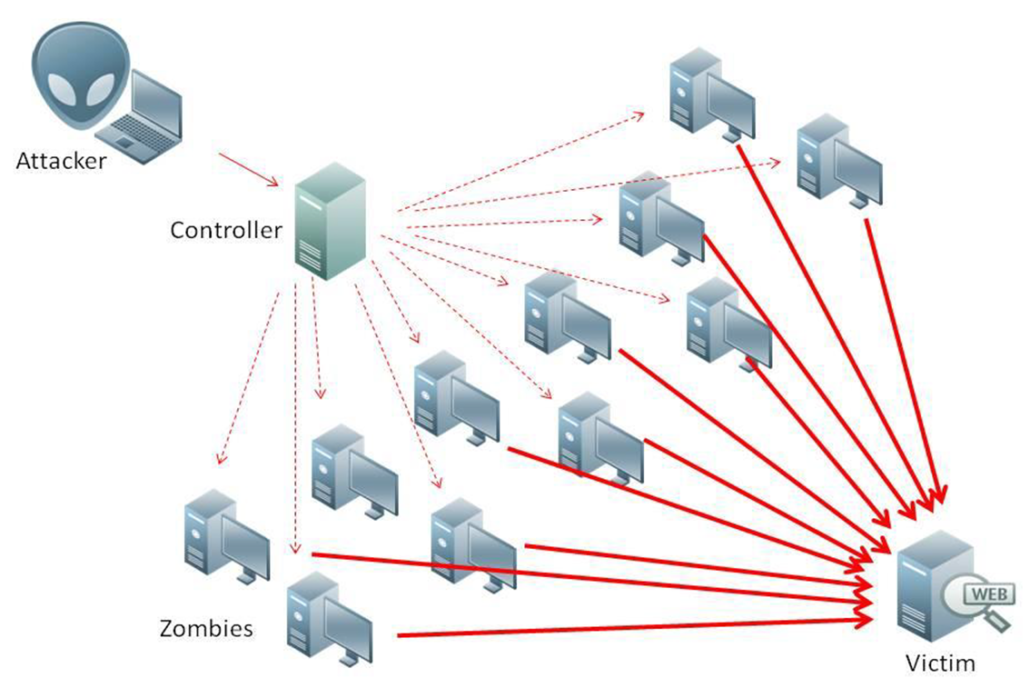

Además, están constantemente y de forma automatizada explorando las redes en busca de sistemas vulnerables (con fallos no parcheados) o mal configurados y de usuarios no concienciados que puedan servirles de punto de entrada. Esto, lo que puede ser atacado, se conoce como superficie de ataque, formado por los puntos del perímetro del dispositivo, componente de red, servicio sistema o entorno que pueden ser utilizados para entrar, causar algún daño o extraer datos. Y esto incluye a los usuarios con sus valiosas credenciales de acceso.

Read more