Control de acceso a la red (NAC)

NAC (Network Access Control) es un dispositivo o máquina virtual que controla el acceso de los dispositivos a la red. Comenzó como un método de autenticación y autorización de red para los dispositivos que se unen a la red, que sigue los estándares IEEE 802.1X. El método de autenticación implica a tres partes: el dispositivo, el autenticador y el servidor de autenticación.

- El autenticador puede ser un conmutador de red o un punto de acceso inalámbrico que distingue la red protegida de la desprotegida

- El cliente proporciona sus credenciales en forma de nombre de usuario y contraseña, certificado digital u otro medio

- El autenticador que es el que envía al servidor las credenciales proporcionadas por el cliente. En función del resultado de la autentificación, el autentificador bloqueará el dispositivo o le permitirá el acceso a la red.

Un ejemplo de esto se puede observar en la mayoría de los casos, es cuando se quiere acceder a una red wifi pública, donde se utiliza como método de control conocido como portal cautivo, forzando a los usuarios que se quieren conectar a esa red a pasar por un portal, donde se les informa de los pasos que deben seguir para conectarse a esa red WiFi, donde se debe aceptar las condiciones legales antes de tener acceso a internet.

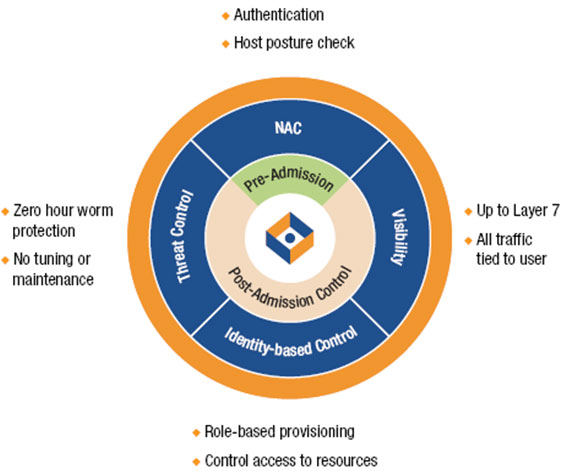

El NAC está orientado a la seguridad teniendo como objetivo reforzar la seguridad de acceso sobre los usuarios y dispositivos que quieren acceder para hacer uso de la red, para esto de desarrollan políticas de acceso y seguridad, incluyendo preadmisión en el usuario final y controles post-admisión sobre los recursos a los que pueden acceder en la red y que pueden hacer de ella.

El control de acceso ha tenido que evolucionar ante los nuevos retos de seguridad para dar cabida al acceso de invitados, a Bring Your Own Device (BYOD) y al Internet de Things (IoT).

Los BYOD son de propiedad personal, no son activos de una organización. Por lo tanto, no puede controlar lo que se ejecuta en estos dispositivos, por ejemplo, el software antivirus o las aplicaciones no seguras.

Los dispositivos IoT son hardware con un sensor que transmite datos de un lugar a otro a través de Internet, ampliando drásticamente la superficie de ataque. Las organizaciones compran dispositivos habilitados para IoT y estos dispositivos se conectan de nuevo a las redes de los proveedores para proporcionar información sobre e uso del producto y las necesidades de mantenimiento. Este riesgo es aceptado por las empresas u organizaciones porque los dispositivos IoT les ahorran tiempo y dinero. Un ejemplo de estas situaciones o eventos puede ocurrir cuando a una impresora le queda poco tóner, el proveedor podría notificar al administrador de la red por correo electrónico o incluso entregar un nuevo cartucho de tóner automáticamente. Los dispositivos IoT regulan la calefacción y la humedad, controlan a distancia las cerraduras de las puertas, supervisan, incluso ayudan a la seguridad perimetral.

La funcionalidad de estos dispositivos los han hecho que estén presentes en nuestras instalaciones, sin embargo, la variedad de dispositivos, la falta de estándares y la incapacidad de asegurar estos dispositivos los convierten en una brecha de seguridad en la red. Muchos dispositivos IoT carecen de ciclos de CPU o de memoria para alojar software de autenticación y seguridad. Se identifican mediante un secreto compartido o un número de serie único, que se inserta durante la fabricación. Pero este esquema de autenticación es muy limitado: si se conoce el secreto, es probable que no haya forma de restablecerlo y sin la capacidad de insertar software de seguridad, hay poca visibilidad de estos dispositivos. Afortunadamente, el control de acceso (NAC) ha evolucionado para resolver estos puntos débiles.

Cuando existe NAC en una red, lo primero que hace NAC es crear perfiles de todos los dispositivos conectados. A continuación, NAC permite el acceso a los recursos de la red basándose en el perfil del dispositivo, que se define por su función. Esto es similar a conceder a los individuos el acceso a la información sensible basándose en su necesidad de saber. Por ejemplo, NAC permitiría la conexión de una cámara IP a un servidor de grabación de video en red, pero le impediría conectarse a un servidor de ficheros. Cuando se concede el acceso de esta manera, la red se segmenta por función del dispositivo. Si un dispositivo se ve comprometido, el malware puede infectar sólo aquellos objetos a los que el dispositivo tiene permiso para conectarse. Así, la cámara IP comprometida podría infectar el servidor o NVR donde se guardan las grabaciones, pero no el servidor de ficheros.

Aunque el NAC demostró ser muy eficaz en la gestión de numerosos dispositivos desprotegidos, se tuvo que rediseñar ante la llegada del BYOD en las redes inalámbricas y se tuvieron que desarrollar y mejorar los controles en la parte de de la red cableada, ya que estos dispositivos de terceros no se podían perfilar automáticamente sobre todo en las redes grandes y distribuidas.

En la actualidad la mayoría de las soluciones NAC han corregido estas limitaciones. Tienen una visibilidad más completa de la red y clasifican mejor los dispositivos de forma automática. Actúan eficazmente tanto en redes Ethernet como inalámbricas. Muchas soluciones NAC tienen una arquitectura centralizada que mejora la gestión de los dispositivos en grandes redes y multisitios. Lo más importante es que el NAC se integre en el marco de seguridad, de modo que cuando se detecte una brecha, el NAC notifique automáticamente al centro de operaciones de seguridad (SOC) y se coordine con otros dispositivos.

By Ricardo Cervera Abreu