Qué es un ataque pitufo

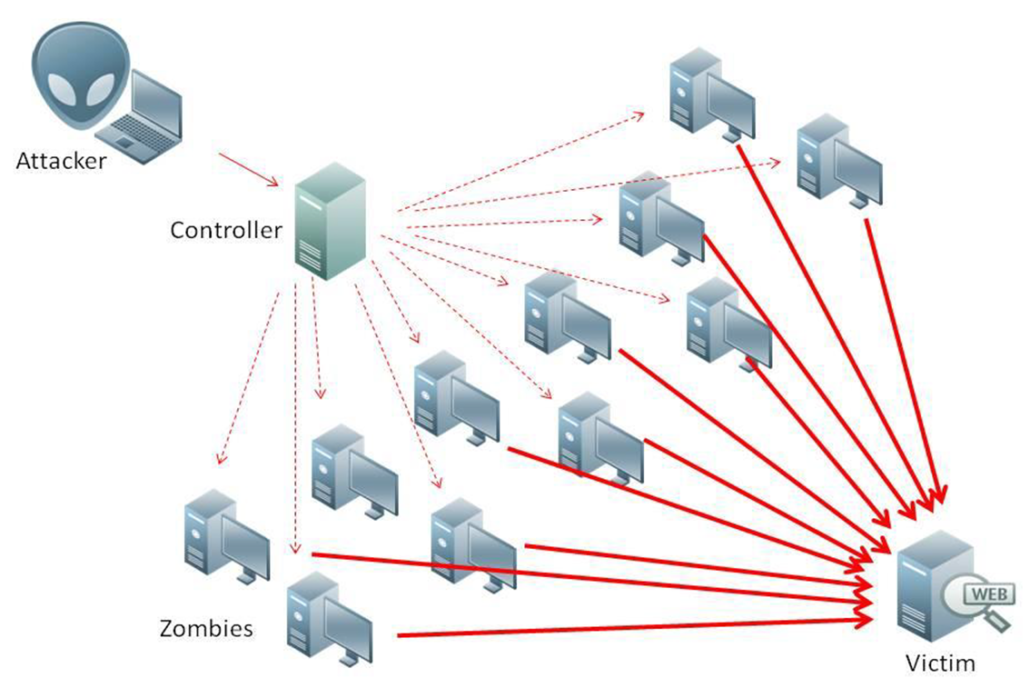

Un ataque pitufo o Smurf, es un tipo de ataque de denegación de servicio distribuido (DDoS) en el que un intruso inunda el servidor de la víctima con paquetes falsos de Protocolo de Internet (IP) y de Protocolo de Mensajes de Control de Internet (ICMP), aprovechando sus vulnerabilidades. Este ataque deja inoperativas las redes informáticas. Este tipo de amenaza recibe su nombre de una herramienta de malware llamada DDoS.Smurf, que fue muy utilizada en la década de 1990.El pequeño paquete ICMP generado por esa herramienta de malware puede causar un daño significativo en el sistema de la víctima, de ahí el nombre de pitufo.

¿Cuáles son los pasos que sigue un ataque Smurf?

Los ataques smurf son parecidos a los ataques de denegación de servicio (DoS) llamados ping floods. Los pasos que sigue un ataque Smuft son los siguientes:

- En primer lugar el atacante localiza la dirección IP de la víctima.

- El atacante crea un paquete de datos falso, es decir, crea un paquete de red adjunto a una dirección IP falsa. A esta técnica se le denomina suplantación.

- El atacante envía el paquete a la red de la víctima, haciendo que todos los dispositivos conectados dentro de la misma respondan al ping mediante paquetes ICPM Echo Reply.

- El sistema de la víctima es inundada con respuestas ICPM: la víctima recibe una avalancha de paquetes, lo que provoca una denegación de servicio para el tráfico legítimo.

- Por último, el servidor de la víctima se sobrecarga: con suficientes paquetes de respuesta ICMP reenviadas, el servidor de la víctima queda inoperativo.

Cuando se combina con la difusión a través de de IP (un método que permite enviar el paquete malicioso a todas las direcciones IP de la red), el ataque Smurf puede causar una denegación de servicio completa.

¿Cómo se transmite y qué efectos tiene un ataque Smurf?

Es posible descargar involuntariamente el troyano Smurf de un sitio web no verificado o a través de un enlace de correo electrónico infectado. Por lo general, el programa se mantiene inactivo en un ordenador hasta que un usuario remoto lo activa; como resultado, numerosos troyanos Smurf vienen empaquetados con rootkits, lo que permite a los hackers crear puertas traseras para acceder con facilidad al sistema. Una manera de contrarrestar este ataque es desactivar la difusión de direcciones IP en cada enrutador de la red. Esta función no se utiliza con frecuencia y, si la desactivas, el ataque será incapaz de saturar la red.

Si un ataque DDoS Smurf logra su objetivo, puede inhabilitar los servidores de una empresa durante horas y días, lo que generaría pérdida de ingresos y frustración entre los clientes, pero lo más importante es que este ataque también puede ocultar algo aún más siniestro, como el robo de los archivos u otra propiedad intelectual(PI).Para hacer frente a este tipo de ataques, necesitamos implementar una estrategia de prevención sólida que nos permita monitorear el tráfico de red y detectar cualquier anomalía, como volumen de paquetes, comportamiento y firma.

Ejemplo de ataque Smurf

Para explicar este tipo de ataques en términos mas sencillo, imagina un estafador (malware Smurf) que llama a una oficina (red de difusión IP) haciéndose pasar por el director general de la empresa.

El estafador pide a un manager que diga a todos los empleados que devuelvan la llamada (solicitudes eco ICMP) a su número privado para dar una actualización del estado del proyecto, pero el número privado (la dirección IP falsa) en realidad pertenece a la víctima que ha escogido el estafador. Como resultado, la víctima recibe una avalancha de llamadas telefónicas no deseadas (las ICMP Echo Replies) de cada empleado de la oficina.

Tipos de ataques Smurf

Los ataques pitufo se clasifican generalmente en básicos o avanzados. La única diferencia en el tipo de ataque es el volumen de daño que produce.

- Básico: el atacante inunda la red de una sola víctima con paquetes ICMP Echo Request

- Avanzado: idéntico al básico, salvo por el hecho de que los paquetes Echo Request están configurados para que puedan responder a terceras víctimas adicionales, lo que permite al atacante dirigirse a varias víctimas a la vez.

Consecuencias de un ataque Smurf

Aunque el objetivo de este tipo de ataque es inutilizar el sistema de la víctima durante días u horas, también puede ser el primer paso hacia amenazas más graves como el robo de datos o de identidad. Las posibles consecuencias de un ataque pitufo son las siguientes:

- Pérdida de ingresos: el servidor de una empresa que no funciona durante horas o días suele suponer la interrupción de las operaciones comerciales, lo que acarrea una pérdida de ingresos y la frustración de los clientes.

- Robo de datos: los atacantes pueden obtener acceso no autorizado a los datos del servidor de la víctima durante un ataque.

- Daño a la reputación: si los datos confidenciales de los clientes se filtran después de un ataque, puede provocar una brecha permanente en la confianza y fidelidad hacia la organización.

Cómo protegernos

Para evitar un ataque pitufo es importante que nuestra red sea segura, algo que comienza en nuestro router, Para protegernos, tendremos que configurar la forma en la que nuestros routers y dispositivos interactúan con los paquetes ICMP. Esto implica dos importantes pasos de prevención:

- Asegurarnos de bloquear el tráfico de difusión directa que ingresa en la red, desactivando la difusión IP en todos los routers de la red.

- Configurando nuestros dispositivos de red para que no respondan a las solicitudes de eco ICMP

Si nuestro router actual es un modelo antiguo, es aconsejable invertir en uno nuevo, ya que los modelos más nuevos suelen incluir las configuraciones mencionadas por defecto.

Además de estos pasos, invertir en una solución antivirus y antimalware para asegurar que nuestro cortafuegos añade una protección adicional a nuestra red.

Como ocurre con la mayoría de los ciberataques, la prevención suele ser la mejor estrategia de defensa. Aunque los ataques pitufos no son nuevos, siguen siendo una táctica común entre los ciberdelincuentes que buscan explotar redes vulnerables. Para protegernos aún más de los ciberataques en todas sus formas, debemos estudiar la posibilidad de instalar un software antivirus de confianza para mantener todos nuestros dispositivos seguros.

Fuente: https://www.pandasecurity.com